lunes, 30 de agosto de 2010

programas de coneccion remoto

¡FreeWare!

·Subcategoría:

·Red Local (LAN A)

Controla otros ordenadores en tu red de trabajo. Remote Control PRO es una herramienta de administración de redes que le permite al administrador de una red el ver y controlar ordenadores conectados, sin necesidad de levantarse de su propio ordenador. El administrador se conecta al ordenador remoto viendo el escritorio de aquel en su ordenador, con la posibilidad de ejecutar programas, hacer ajustes, apagar el ordenador, etc.

BeTwin 2.00.227 ¡Castellano!

ShareWare

BeTwin es un excelente programa que te permitirá utilizar un ordenador de forma compartida hasta por cinco usuarios, de manera simultánea o independiente, como si cada usuario tuviese su propio ordenador. Cada usuario pueden ejecutar las mismas o diferentes aplicaciones, crear y editar documentos y compartir los periféricos del ordenador, como por ejemplo, la impresora, el CDROM u otros periféricos que tenga instalado el ordenador.

Remote Administrador 2.2

ShareWare

· Subcategoría:

· Internet (A)

Con esta herramienta de control remoto podrás tomar el mando de cualquier ordenador conectado en red local o internet de una manera rápida, fácil y segura, sin importar la velocidad de conexión. Tendrás opción para transferir ficheros, seguridad NT y mucho más.

SimpleDesktop 2.9r

¡FreeWare!

Obtén acceso a un ordenador remoto. SimpleDesktop utiliza encriptamiento completo de sesión, asegurándote total privacidad; además, su conexión por Proxy HTTP te permite acceder incluso a redes restrictivas. El programa cuenta con múltiples funciones para asegurar conexiones estables aún en IP dinámicas; también incluye muchas opciones para hacer más fácil el trabajo: sesiones de usuario ilimitadas, transferencias seguras de ficheros, c ...

VNC 4.1.6

¡OpenSource!

· Subcategoría:

· Red Local (LAN A)

Aplicación que te permite acceder desde un PC al escritorio de otro ordenador conectado a una intranet o a internet.

WinConnect XP 2.0.0.244 ¡Castellano!

ShareWare

· Subcategoría:

· Red Local (LAN A)

WinConnect XP es un programa que permite a un ordenador con Windows XP (PC anfitrión) que acepte hasta 21 sesiones de escritorio remoto funcionando todas simultáneamente o independientemente. El programa soporta el protocolo de escritorio remoto (RDP) 4.0, 5.0 y dispositivos ligeros de cliente 5.1 Los dispositivos clientes pueden acceder mediante una conexión TCP/IP inalámbrica o no, tales como una red local (LAN), una red extensa (WAN), term ...

Remote Desktop Control 1.7.0.77 ¡Castellano!

ShareWare

· Subcategoría:

· Internet (A)

Remote Desktop Control permite al usuario controlar cualquier ordenador desde otro ordenador. El programa muestra la pantalla del ordenador remoto en la pantalla actual del usuario, permitiendo controlarlo con el ratón o teclado, tal como si estuviese trabajando en ese ordenador. El programa es muy fácil de utilizar y configurar.

15-06-2005

Kaboodle 1.0.2

¡FreeWare!

· Subcategoría:

· Red Local (LAN A)

Una excelente herramienta para la administración de tu red de área local. Kaboodle te provee de una serie de herramientas para la administración de tu red de área local (LAN) e incluso te permite conectar dos redes a través de Internet. El programa puede detectar automáticamente la población de la red, obtener control remoto de lo que encuentres y más. Su interfaz es sencilla pero muy fácil de usar.

PlanetRemote 2.0

ShareWare

· Subcategoría:

· Internet (A)

Podrás manipular tu PC de manera remota, desde cualquier browser y lugar del mundo, sin importar la conexión a Internet de que éste disponga, con sólo indicar el nombre que crees para este fin. Incluye seguridad para impedir la entrada de intrusos a tu ordenador y opciones para personalizar usuarios.

TeamViewer 0.96

¡FreeWare! ¡Nuevo!

· Subcategoría:

· Internet (A)

Una herramienta para control remoto y presentaciones. TeamViewer te permitirá tener control sobre un ordenador remoto o simplemente mostrar lo que sucede en tu PC para una presentación. El programa ofrece conexiones seguras, transferencia de ficheros, y es de licencia pública. Su interfaz es muy fácil de usar y funciona tras firewalls.

GoverLAN 6.77.0206

ShareWare

· Subcategoría:

· Red Local (LAN A)

GoverLAN te permitirá obtener control sobre los ordenadores remotos de tu red; el programa no requiere de la instalación de ningún programa en los ordenadores remotos. Incluye GoverLAN Management Consola (Administración de nombres de cuentas y soporte, diagnóstico de usuarios y ordenadores, en tiempo real), CoverLAN Scope Actions (Funciones de administración de usuarios y escritorios a nivel corporativo), GoverLAN Remote Control (Herramienta ...

Anyplace Control 3.2.1

ShareWare

· Subcategoría:

· Red Local (LAN A)

Si estás conectado en red podrás controlar cualquier pantalla desde tu PC, y así vigilar que se ejecute en cada una de las PC cada vez que te sea necesario. Podrás trabajar en varios ordenadores al mismo tiempo. Controla todas las funciones de una PC desde resetearla hasta apagarla.

Look@LAN Network Monitor 2.50b29

¡FreeWare!

· Subcategoría:

· Red Local (LAN A)

Analiza tu red local y con gráficas y/o estadísticas muestra la información sobre los resultados.

Remote Assistance Helper 2.2

¡FreeWare!

Mejora el trabajo de asistencia remota. Remote Assistance Helper te ayudará a hacer más eficiente el trabajo de asistencia remota. Windows XP incluye 2 herramientas muy útiles: Asistencia Remota y Escritorio Remoto, su problema es que no existe una manera fácil de llevar un seguimiento de las necesidades de soporte de los ordenadores. Este programa te presenta una lista de los ordenadores disponibles en el dominio o red de trabajo.

Net Monitor for Employees 2.7.1

ShareWare

· Subcategoría:

· Red Local (LAN A)

Podrás monitorear todos los computadores conectadas a tu red de forma remota, a fin de verificar las actividades que se realizan en cada una de ellas.

SOPORTE REMOTO

Es una herramienta basada en LogMeIn Rescue para proporcionar asistencia remota instantánea a clientes. Se utiliza para controlar un PC remoto a través de Internet en sólo unos segundos, sin necesidad de instalar previamente el software.

Cómo empezar:

Antes de comenzar, compruebe la disponibilidad del técnico llamando al 91 490 23 34.

Si no tiene instalado el programa, el técnico le proporcionará un Código Pin de 6 dígitos:

Introduzca su código PIN de 6 dígitos:

También puede descargar el programa

Si ya tiene instalado el programa Log Me In para asistencia remota, sólo tiene que comprobar la disponibilidad del técnico.

Solución Rápida, Personalizada y Segura de Incidentes:

El usuario debe permitir a un técnico utilizar cada una de las funciones de LogMeIn Rescue. Sólo podemos Trabajar con autorización expresa.

El usuario puede optar por finalizar la sesión en cualquier momento

Cifrado SSL de 256 bits de extremo a extremo para cumplir con la legislación de la HIPAA, de Sarbanes-Oxley.

Acceso multinivel basado en permisos

Revocación automática de los derechos de acceso cuando finaliza la sesión

MD5 Hash para mayor seguridad y capacidad de localización con transferencias de archivos

Requisitos del Sistema:

Windows Vista, XP, Server 2003 o Server 2008 (todos incluyen 64 bits); Windows 2000

Internet Explorer o Firefox

Conexión a Internet de banda ancha (p. ej., T1, módem de cable, RDSI o ADSL)

HERRAMIENTAS HIREN

HERRAMIENTAS DEL DOS PROGRAMS

1. Partition tools - herramientas de partición

2. Backup tools - herramientas de copia de seguridad

3. Password y registry tolos - herramientas de Contraseña y registro

4. Recovery tolos - Herramientas de recuperación

5. Testing tolos - Herramientas de prueba

6. Hard disk tolos - Herramientas de disco duro

7. System info tolos - Sistema de herramientas de información

8. File managers - Administradores de archivos

9. Next - próximo

jueves, 26 de agosto de 2010

ip

Aunque el término tarjeta de red se suele asociar a una tarjeta de expansión insertada en una ranura interna de un computador o impresora, se suele utilizar para referirse también a dispositivos integrados (del inglés embebed) en la placa madre del equipo, como las interfaces presentes en la videoconsola Xbox o los notebooks. Igualmente se usa para expansiones con el mismo fin que en nada recuerdan a la típica tarjeta con chips y conectores soldados, como la interfaz de red para la Sega Dreamcast, las PCMCIA, o las tarjetas con conector y factor de forma CompactFlash y Secure Digital SIO utilizados en PDAs

Cada tarjeta de red tiene un número de identificación único de 48 bits, en hexadecimal llamado dirección MAC (no confundir con Apple Macintosh). Estas direcciones hardware únicas son administradas por el Institute of Electronic and Electrical Engineers (IEEE). Los tres primeros octetos del número MAC son conocidos como OUI e identifican a proveedores específicos y son designados por la IEEE.

Se denomina también NIC al chip de la tarjeta de red que se encarga de servir como interfaz de Ethernet entre el medio físico (por ejemplo un cable coaxial) y el equipo (por ejemplo un ordenador personal o una impresora). Es un chip usado en computadoras o periféricos tales como las tarjetas de red, impresoras de red o sistemas intergrados (embebed en inglés), para conectar dos o más dispositivos entre sí a través de algún medio, ya sea conexión inalámbrica, cable UTP, cable coaxial, fibra óptica, etc.

La mayoría de tarjetas traen un zócalo vacío rotulado BOOT ROM, para incluir una ROM opcional que permite que el equipo arranque desde un servidor de la red con una imagen de un medio de arranque (generalmente un disquete), lo que permite usar equipos sin disco duro ni unidad de disquete. El que algunas placas madre ya incorporen esa ROM en su BIOS y la posibilidad de usar tarjetas CompactFlash en lugar del disco duro con sólo un adaptador, hace que comience a ser menos frecuente, principalmente en tarjetas de perfil bajo.

TCP/IP del acrónimo inglés (Transport Control Protocol / Internet Protocol) o bien (Protocolo de Control de Transporte / Protocolo de Internet) representa la esctructura arquitectónica de las comunicaciones entre todos los ordenadores en el mundo entero.

Para entender TCP/IP es necesario desglosar sus significados que engloban varios conceptos. Por un lado se puede entender TCP/IP como una pila de protocolos y estandares y por otro lado se puede entender TCP/IP como dos protocolos diferentes, tcp e ip.

TCP/IP como pila de protocolos o modelo de referencia

Primero que todo entendamos como protocolo en el contexto de las redes informáticas a una serie de parámetros preestablecidos que sirven de pauta a los ordenadores o dispositivos de red para procesar el envio y la recepción de la información. Siendo una red informática un concepto tan amplio que abarca multiples especializaciones para su buen funcionamiento, ingenieros eléctricos, Ingenieros Electrónicos e Ingenieros informáticos entre otros especialistas se han reunido y se han puesto de acuerdo en cuanto a las áreas de desarrollo sobre las cuales cada gremio especialista dirigiría sus esfuerzos.

El resultado de este pacto fué el modelo de referencia OSI, que se representa gráficamente mediante un esquema triangular seccionado en 7 capas, cada una de las cuales describe una de las fases por las cuales pasa la información al salir de un ordenador e ingresar en otro, al igual que los protocolos que operan en cada una de estas fases y los entes que se encargan del desarrollo de estos protocolos y estandares. OSI significa (Open System Interconnection) o (Sistema abierto de Interconexión) y provee lo que su nombre mismo indica, un sistema abierto de interconnexión totalmente modular para facilitar el desarrollo en varios aspectos a la vez sin que los aportes de un grupo de desarrolladores interfiera con los de otro grupo sino que se complementen y permitan el rápido crecimiento de la internet. El modelo OSI es bastante similar al modelo TCP/IP solo que añade mas detalles en dos capas extras mientras que TCP/IP se agrupa solo en 5 capas.

Direcciones IPv4

Las direcciones IP se pueden expresar como números de notación decimal: se dividen los 32 bits de la dirección en cuatro octetos. El valor decimal de cada octeto puede ser entre 0 y 255 [el número binario de 8 bits más alto es 11111111 y esos bits, de derecha a izquierda, tienen valores decimales de 1, 2, 4, 8, 16, 32, 64 y 128, lo que suma 256 en total, 255 más la 0 (0000 0000)].

En la expresión de direcciones IPv4 en decimal se separa cada octeto por un carácter único ".". Cada uno de estos octetos puede estar comprendido entre 0 y 255, salvo algunas excepciones. Los ceros iníciales, si los hubiera, se pueden obviar (010.128.001.255 sería 10.128.1.255).

• Ejemplo de representación de dirección IPv4:

Hay tres clases de direcciones IP que una organización puede recibir de parte de la Internet Corporation for Assigned Names and Numbers (ICANN): clase A, clase B y clase C. En la actualidad, ICANN reserva las direcciones de clase A para los gobiernos de todo el mundo (aunque en el pasado se le hayan otorgado a empresas de gran envergadura como, por ejemplo, Hewlett Packard) y las direcciones de clase B para las medianas empresas. Se otorgan direcciones de clase C para todos los demás solicitantes. Cada clase de red permite una cantidad fija de equipos (hosts).

• En una red de clase A, se asigna el primer octeto para identificar la red, reservando los tres últimos octetos (24 bits) para que sean asignados a los hosts, de modo que la cantidad máxima de hosts es 224 - 2 (las direcciones reservadas de broadcast [últimos octetos a 255] y de red [últimos octetos a 0]), es decir, 16 777 214 hosts.

• En una red de clase B, se asignan los dos primeros octetos para identificar la red, reservando los dos octetos finales (16 bits) para que sean asignados a los hosts, de modo que la cantidad máxima de hosts es 216 - 2, o 65 534 hosts.

• En una red de clase C, se asignan los tres primeros octetos para identificar la red, reservando el octeto final (8 bits) para que sea asignado a los hosts, de modo que la cantidad máxima de hosts es 28 - 2, ó 254 hosts.

Clase Rango N° de Redes N° de Host Máscara de Red

Broadcast ID

A 1.0.0.0 - 127.255.255.255 126 16.777.214 255.0.0.0 x.255.255.255

B 128.0.0.0 - 191.255.255.255 16.382 65.534 255.255.0.0 x.x.255.255

C 192.0.0.0 - 223.255.255.255 2.097.150 254 255.255.255.0 x.x.x.255

D 224.0.0.0 - 239.255.255.255

E 240.0.0.0 - 255.255.255.255

• La dirección 0.0.0.0 es utilizada por las máquinas cuando están arrancando o no se les ha asignado dirección.

• La dirección que tiene su parte de host a cero sirve para definir la red en la que se ubica. Se denomina dirección de red.

• La dirección que tiene su parte de host a unos sirve para comunicar con todos los hosts de la red en la que se ubica. Se denomina dirección de broadcast.

• Las direcciones 127.x.x.x se reservan para pruebas de retroalimentación. Se denomina dirección de bucle local o loopback.

Direcciones privadas

Hay ciertas direcciones en cada clase de dirección IP que no están asignadas y que se denominan direcciones privadas. Las direcciones privadas pueden ser utilizadas por los hosts que usan traducción de dirección de red (NAT) para conectarse a una red pública o por los hosts que no se conectan a Internet. En una misma red no pueden existir dos direcciones iguales, pero sí se pueden repetir en dos redes privadas que no tengan conexión entre sí o que se conecten a través del protocolo NAT. Las direcciones privadas son:

• Clase A: 10.0.0.0 a 10.255.255.255 (8 bits red, 24 bits hosts). 1 red clase A, uso VIP, ej.: la red militar estadounidense.[cita requerida]

• Clase B: 172.16.0.0 a 172.31.255.255 (12 bits red, 20 bits hosts). 16 redes clase B contiguas, uso en universidades y grandes compañías.

• Clase C: 192.168.0.0 a 192.168.255.255 (16 bits red, 16 bits hosts). 256 redes clase C contiguas, uso de compañías medias y pequeñas además de pequeños proveedores de internet (ISP).

A partir de 1993, ante la previsible futura escasez de direcciones IPv4 debido al crecimiento exponencial de hosts en Internet, se empezó a introducir el sistema CIDR, que pretende en líneas generales establecer una distribución de direcciones más fina y granulada, calculando las direcciones necesarias y "desperdiciando" las mínimas posibles, para rodear el problema que la distribución por clases había estado gestando. Este sistema es, de hecho, el empleado actualmente para la delegación de direcciones.

Muchas aplicaciones requieren conectividad dentro de una sola red, y no necesitan conectividad externa. En las redes de gran tamaño a menudo se usa TCP/IP. Por ejemplo, los bancos pueden utilizar TCP/IP para conectar los cajeros automáticos que no se conectan a la red pública, de manera que las direcciones privadas son ideales para ellas. Las direcciones privadas también se pueden utilizar en una red en la que no hay suficientes direcciones públicas disponibles.

Las direcciones privadas se pueden utilizar junto con un servidor de traducción de direcciones de red (NAT) para suministrar conectividad a todos los hosts de una red que tiene relativamente pocas direcciones públicas disponibles. Según lo acordado, cualquier tráfico que posea una dirección destino dentro de uno de los intervalos de direcciones privadas no se enrutará a través de Internet.

Máscara de subred

La máscara permite distinguir los bits que identifican la red y los que identifican el host de una dirección IP. Dada la dirección de clase A 10.2.1.2 sabemos que pertenece a la red 10.0.0.0 y el host al que se refiere es el 2.1.2 dentro de la misma. La máscara se forma poniendo a 255 los bits que identifican la red y a 0 los bits que identifican el host. De esta forma una dirección de clase A tendrá como máscara 255.0.0.0, una de clase B 255.255.0.0 y una de clase C 255.255.255.0. Los dispositivos de red realizan un AND entre la dirección IP y la máscara para obtener la dirección de red a la que pertenece el host identificado por la dirección IP dada. Por ejemplo un router necesita saber cuál es la red a la que pertenece la dirección IP del datagrama destino para poder consultar la tabla de encaminamiento y poder enviar el datagrama por la interfaz de salida.Para esto se necesita tener cables directos

Creación de subredes

El espacio de direcciones de una red puede ser subdividido a su vez creando subredes autónomas separadas. Un ejemplo de uso es cuando necesitamos agrupar todos los empleados pertenecientes a un departamento de una empresa. En este caso crearíamos una subred que englobara las direcciones IP de éstos. Para conseguirlo hay que reservar bits del campo host para identificar la subred estableciendo a uno los bits de red-subred en la máscara. Por ejemplo la dirección 172.16.1.1 con máscara 255.255.255.0 nos indica que los dos primeros octetos identifican la red (por ser una dirección de clase B), el tercer octeto identifica la subred (a 1 los bits en la máscara) y el cuarto identifica el host (a 0 los bits correspondientes dentro de la máscara). Hay dos direcciones de cada subred que quedan reservadas: aquella que identifica la subred (campo host a 0) y la dirección para realizar broadcast en la subred (todos los bits del campo host en 1).

IP dinámica

Una dirección IP dinámica es una IP asignada mediante un servidor DHCP (Dynamic Host Configuration Protocol) al usuario. La IP que se obtiene tiene una duración máxima determinada. El servidor DHCP provee parámetros de configuración específicos para cada cliente que desee participar en la red IP. Entre estos parámetros se encuentra la dirección IP del cliente.

DHCP apareció como protocolo estándar en octubre de 1993. El estándar RFC 2131 especifica la última definición de DHCP (marzo de 1997). DHCP sustituye al protocolo BOOTP, que es más antiguo. Debido a la compatibilidad retroactiva de DHCP, muy pocas redes continúan usando BOOTP puro.

Las IP dinámicas son las que actualmente ofrecen la mayoría de operadores. Éstas suelen cambiar cada vez que el usuario reconecta por cualquier causa.

Ventajas

• Reduce los costos de operación a los proveedores de servicios de Internet (ISP).

• Reduce la cantidad de IP asignadas (de forma fija) inactivas.

Desventajas

• Obliga a depender de servicios que redirigen un host a una IP.

Asignación de direcciones IP

Dependiendo de la implementación concreta, el servidor DHCP tiene tres métodos para asignar las direcciones IP:

• manualmente, cuando el servidor tiene a su disposición una tabla que empareja direcciones MAC con direcciones IP, creada manualmente por el administrador de la red. Sólo clientes con una dirección MAC válida recibirán una dirección IP del servidor.

• automáticamente, donde el servidor DHCP asigna permanentemente una dirección IP libre, tomada de un rango prefijado por el administrador, a cualquier cliente que solicite una.

• dinámicamente, el único método que permite la reutilización de direcciones IP. El administrador de la red asigna un rango de direcciones IP para el DHCP y cada ordenador cliente de la LAN tiene su software de comunicación TCP/IP configurado para solicitar una dirección IP del servidor DHCP cuando su tarjeta de interfaz de red se inicie. El proceso es transparente para el usuario y tiene un periodo de validez limitado.

IP fija

Una dirección IP fija es una IP asignada por el usuario de manera manual. Mucha gente confunde IP Fija con IP Pública e IP Dinámica con IP Privada.

Una IP puede ser Privada ya sea dinámica o fija como puede ser IP Pública Dinámica o Fija.

Una IP Pública se utiliza generalmente para montar servidores en internet y necesariamente se desea que la IP no cambie por eso siempre la IP Pública se la configura de manera Fija y no Dinámica, aunque si se podría.

En el caso de la IP Privada generalmente es dinámica asignada por un servidor DHCP, pero en algunos casos se configura IP Privada Fija para poder controlar el acceso a internet o a la red local, otorgando ciertos privilegios dependiendo del número de IP que tenemos, si esta cambiara (fuera dinámica) seria más complicado controlar estos privilegios (pero no imposible).

Las IP Públicas fijas actualmente en el mercado de acceso a Internet tienen un costo adicional mensual. Estas IP son asignadas por el usuario después de haber recibido la información del proveedor o bien asignadas por el proveedor en el momento de la primera conexión.

Esto permite al usuario montar servidores web, correo, FTP, etc. y dirigir un nombre de dominio a esta IP sin tener que mantener actualizado el servidor DNS cada vez que cambie la IP como ocurre con las IP Públicas dinámicas.

Las direcciones IP son un número único e irrepetible con el cual se identifica una computadora conectada a una red que corre el protocolo IP.

Ventajas

• Es más fácil asignar el dominio para un site.

Desventajas

• Son más vulnerables a ataques, puesto que el usuario está siempre conectado en la misma IP y es posible que se preparen ataques con más tiempo (mediante la detección de vulnerabilidades de los sistemas operativos o aplicaciones.

• Es más caro para los ISP puesto que esa IP puede no estar usándose las 24 horas del día.

Direcciones IPv6

Artículo principal: IPv6

La función de la dirección IPv6 es exactamente la misma a su predecesor IPv4, pero dentro del protocolo IPv6. Está compuesta por 128 bits y se expresa en una notación hexadecimal de 32 dígitos. IPv6 permite actualmente que cada persona en la tierra tenga asignada varios millones de IPs, ya que puede implementarse con 2128 (3.4×1038 hosts direccionables). La ventaja con respecto a la dirección IPv4 es obvia en cuanto a su capacidad de direccionamiento.

Su representación suele ser hexadecimal y para la separación de cada par de octetos se emplea el símbolo ":". Un bloque abarca desde 0000 hasta FFFF. Algunas reglas de notación acerca de la representación de direcciones IPv6 son:

• Los ceros iníciales, como en IPv4, se pueden obviar.

Ejemplo: 2001:0123:0004:00ab:0cde:3403:0001:0063 -> 2001:123:4: ab: cde: 3403: 1: 63.

• Los bloques contiguos de ceros se pueden comprimir empleando Esta operación sólo se puede hacer una vez.

Ejemplo: 2001:0:0:0:0:0:0:4 -> 2001::4.

Ejemplo no válido: 2001:0:0:0:2:0:0:1 -> 2001::2::1 (debería ser 2001:2:0:0:1 ó 2001:0:0:0:2::1).

lunes, 23 de agosto de 2010

protocolos de red

IPX/SPX:

IPX/SPX (del inglés Internetwork Packet Exchange/Sequenced Packet Exchange), Protocolo Novell o simplemente IPX es una familia de protocolos de red desarrollados por Novell y utilizados por su sistema operativo de red NetWare.

IPX

El protocolo Intercambio de Paquetes Entre Redes (IPX) es la implementación del protocolo IDP (Internet Datagram Protocol) de Xerox. Es un protocolo de datagramas rápido orientado a comunicaciones sin conexión que se encarga de transmitir datos a través de la red, incluyendo en cada paquete la dirección de destino.

Pertenece a la capa de red (nivel 3 del modelo OSI) y al ser un protocolo de datagramas es similar (aunque más simple y con menor fiabilidad) al protocolo IP del TCP/IP en sus operaciones básicas pero diferente en cuanto al sistema de direccionamiento, formato de los paquetes y el ámbito general Fue creado por el ing. Alexis G.Soulle.[cita requerida]

SPX

El protocolo Intercambio de Paquetes en Secuencia (SPX) es la implementación del protocolo SPP (Sequenced Packet Protocol) de Xerox. Es un protocolo fiable basado en comunicaciones con conexión y se encarga de controlar la integridad de los paquetes y confirmar los paquetes recibidos a través de una red.

Pertenece a la capa de transporte (nivel 4 del modelo OSI) y actúa sobre IPX para asegurar la entrega de los paquetes (datos), ya que IPX por sí solo no es capaz. Es similar a TCP ya que realiza las mismas funciones. Se utiliza principalmente para aplicaciones cliente/servidor.

DECnet:

DECnet es una habitación de protocolos de red creado cerca Digital Equipment Corporation, lanzado originalmente adentro 1975 para conectar dos PDP-11 minicomputadoras. Se desarrolló en uno del primer par-a-par arquitecturas de red, DEC así que transforma en un powerhouse del establecimiento de una red en los años 80.

Construido inicialmente con cuatro capas, él más adelante (1982) desarrollado en siete capas OSI protocolo de establecimiento de una red obediente.

El DECnet fue construido a la derecha en el sistema operativo del buque insignia de la DEC VAX/VMS desde su inicio. Digital virada hacia el lado de babor le sus la propia Ultrix variante de UNIX, así como Apple Macintosh computadoras y PC que funcionan el DOS y Windows bajo el nombre de DEC Pathworks, transformando estos sistemas en extremo-nodos del DECnet en una red de VAX máquinas. Más recientemente, una versión de la abrir-fuente se ha desarrollado para Linux OS: vea Linux-DECnet en Sourceforge.

X.25:

X.25 es un estándar UIT-T para redes de área amplia de conmutación de paquetes. Su protocolo de enlace, LAPB, está basado en el protocolo HDLC (publicado por ISO, y el cual a su vez es una evolución del protocolo SDLC de IBM). Establece mecanismos de direccionamiento entre usuarios, negociación de características de comunicación, técnicas de recuperación de errores. Los servicios públicos de conmutación de paquetes admiten numerosos tipos de estaciones de distintos fabricantes. Por lo tanto, es de la mayor importancia definir la interfaz entre el equipo del usuario final y la red.

X.25 y su relación con el modelo OSI

OSI ha sido la base para la implementación de varios protocolos. Entre los protocolos comúnmente asociados con el modelo OSI, el conjunto de protocolos conocido como X.25 es probablemente el mejor conocido y el más ampliamente utilizado. X.25 fue establecido como una recomendación de la ITU-TS (Telecommunications Section de la International Telecommunications Union), una organización internacional que recomienda estándares para los servicios telefónicos internacionales. X.25 ha sido adoptado para las redes públicas de datos y es especialmente popular en Europa

TCP/ip:

TCP/IP es un conjunto de protocolos. La sigla TCP/IP significa "Protocolo de control de transmisión/Protocolo de Internet" y se pronuncia "T-C-P-I-P". Proviene de los nombres de dos protocolos importantes del conjunto de protocolos, es decir, del protocolo TCP y del protocolo IP.

En algunos aspectos, TCP/IP representa todas las reglas de comunicación para Internet y se basa en la noción de dirección IP, es decir, en la idea de brindar una dirección IP a cada equipo de la red para poder enrutar paquetes de datos. Debido a que el conjunto de protocolos TCP/IP originalmente se creó con fines militares, está diseñado para cumplir con una cierta cantidad de criterios, entre ellos:

Apple Talk:

Appletalk es un conjunto de protocolos desarrollados por Apple Inc. para la conexión de redes. Fue incluido en un Macintosh en 1984 y actualmente está en desuso en los Macintosh en favor de las redes TCP/IP.

Funcionamiento

AppleTalk identifica varias entidades de red, cada una como un nodo. Un nodo es simplemente un dispositivo conectado a una red AppleTalk. Los nodos más comunes son computadoras Macintosh e impresoras Láser, pero muchos otros tipos de computadoras son también capaces de comunicarse con AppleTalk, incluyendo IBM PC's, Digital VAX/VMS Systems y una gran variedad de estaciones de trabajo y enrutadores. Una red AppleTalk es simplemente un cable lógico sencillo y una zona AppleTalk es un grupo lógico de una o más redes.

AppleTalk fue diseñada como un cliente/servidor o sistema de red distribuido, en otras palabras, los usuarios comparten recursos de red como archivos e impresoras con otros usuarios. Las interacciones con servidores son transparentes para el usuario, ya que, la computadora por sí misma determina la localización del material requerido, accediendo a él sin que requiera información del usuario.

LocalTalk:

LocalTalk es una puesta en práctica particular del capa física de Appletalk establecimiento de una red sistema de Computadora de Apple. LocalTalk especifica un sistema del twisted pair blindado que cablegrafía, tapado en uno mismo-terminar transmisores-receptores, funcionando en un índice de 230.4 kbit/s.

El establecimiento de una red fue previsto en Macintosh durante el planeamiento, así que el Mac fue dado con varios modos de funcionamiento costoso (RS-232/RS-422) capaz puertos seriales. El puerto fue conducido por Zilog SCC cuál podría servir como cualquiera un estándar UART o dirija mucho el más complicado HDLC el protocolo que era un paquete orientó el protocolo que incorporó la dirección, pedacito-rellenando, y el paquete checksumming en hardware. Juntado junto con las conexiones eléctricas RS422, esto proporcionó una conexión de datos razonablemente de alta velocidad.

EtherTaqlk:

Es la versión de Appletalk sobre Ethernet. Esto aumenta la velocidad de transmisión y facilita aplicaciones como la transferencia de ficheros. Ethertalk: Protocolo de Apple para transmisiones Ethernet.

Extiende la capa de enlace de datos para permitir al protocolo AppleTalk operar sobre una implementación estándar de IEEE 802.3. Las redes EtherTalk están organizadas exactamente igual a las redes IEEE 802.3, soportando la misma velocidad y los mismos tamaños de segmento, así como el mismo número de nodos de red activos. Esto permite que AppleTalk sea desplegado sobre cualquiera de las redes basadas en Ethernet.

La comunicación entre los protocolos de capas superiores de la arquitectura AppleTalk y los protocolos Ethernet es manejada por el protocolo EtherTalk de acceso de enlaces (EtherTalk Link Access Protocol –ELAP-).

TokenTalk:

TOKENTALK: Extiende la capa de enlace de datos para permitir que los protocolos Appletalk operen sobre una implementación IEEE 802.5/Token Ring estándar. Las redes TokenTalk están organizadas exactamente como las redes IEEE 802.5/Token Ring, soportando las mismas velocidades y numero de nodos activos. La comunicación entre protocolos de la capa de enlace de datos usados en Token Ring y protocolos de capas superiores es el TokenTalk Link Access Protocol (TLAP) (Protocolo TokenTalk de acceso a enlace).

PROTOCOLO TOKENTALK DE ACCESO A ENLACE

El TLAP maneja la interacción entre los protocolos propietarios de AppleTalk y la capa de enlace de datos estándar IEEE 802.5. Los protocolos AppleTalk de capas superiores no reconocen las direcciones de hardware estándar IEEE 802.5, así que el TLAP usa el AMT mantenido por el AARP para direccionar propiamente las transmisiones. El TLAP ejecuta tres niveles de encapsulacion cuando transmite paquetes DDP:

• Encabezados Subnetwork Access Protocol (SNAP)

• Encabezados IEEE 802.2 Logical Link Control (LLC)

• Encabezados IEEE 802.5

• Proceso de transmisión de datos TLAP

La transmisión de datos TLAP envuelve un numero de pasos para transmitir datos a través del medio físico. Cuando el TLAP recibe un paquete DDP que requiere transmisión, encuentra la dirección de protocolo especificada en el encabezado DDP y después checa la AMT para encontrar la dirección correspondiente de hardware IEEE 802.5/Token Ring. Después, TLAP introduce tres diferentes encabezados en el paquete DDP, empezando con los encabezados SNAP y 802.2 LLC. Cuando el tercer encabezado, el IEEE 802.5/Token Ring, es introducido al paquete, las dirección de hardware recibida del AMT es puesta en el campo de Dirección Destino. El resultado, un paquete IEEE 802.5/Token Ring, es puesto en el medio físico para su transmisión.

NetBEUI:

NetBEUI (NetBIOS Extended User Interface: En español Interfaz extendida de usuario de NetBIOS), es un protocolo de nivel de red sin encaminamiento y bastante sencillo utilizado como una de las capas en las primeras redes de Microsoft. NetBIOS sobre NetBEUI es utilizado por muchos sistemas operativos desarrollados en los 1990, como LAN Manager, LAN Server, Windows 3.x, Windows 95 y Windows NT.

Este protocolo a veces es confundido con NetBIOS, pero NetBIOS es una idea de cómo un grupo de servicios deben ser dados a las aplicaciones. Con NetBEUI se convierte en un protocolo que implementa estos servicios. NetBEUI puede ser visto como una implementación de NetBIOS sobre IEEE 802.2 LLC. Otros protocolos, como NetBIOS sobre IPX/SPX o NetBIOS sobre TCP/IP, también implementan los servicios de NetBIOS pero con sus propias herramientas.

NetBEUI usa el modo 1 de IEEE 802.2 para proveer el servicio de nombres y el de datagramas, y el modo 2 para proveer el servicio de sesión. NetBEUI abusa de los mensajes broadcast, por lo que se ganó la reputación de usar el interfaz en exceso.

NetBIOS fue desarrollada para las redes de IBM por Saytek, y lo uso también Microsoft en su MS-NET en 1985. En 1987 Microsoft y Novell usaron también este protocolo para su red de los sistemas operativos LAN Manager y NetWare.

Debido a que NetBEUI no tiene encaminamiento, sólo puede usarse para comunicar terminales en el mismo segmento de red, pero puede comunicar dos segmentos de red que estén conectados mediante un puente de red. Esto significa que sólo es recomendable para redes medianas o pequeñas. Para poder usar este protocolo en redes más grandes de forma óptima debe ser implementado sobre otros protocolos como IPX o TCP/IP.

PROTOCOLOS

Ethernet es un estándar de redes de computadoras de área local con acceso al medio por contienda CSMA/CDes ("Acceso Múltiple por Detección de Portadora con Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones. El nombre viene del concepto físico de ether. Ethernet define las características de cableado y señalización de nivel físico y los formatos de tramas de datos del nivel de enlace de datos del modelo OSI.

La Ethernet se tomó como base para la redacción del estándar internacional IEEE 802.3. Usualmente se toman Ethernet e IEEE 802.3 como sinónimos. Ambas se diferencian en uno de los campos de la trama de datos. Las tramas Ethernet e IEEE 802.3 pueden coexistir en la misma red.

10base5:

También conocida como Thick Ethernet (Ethernet grueso), es la Ethernet original. Fue desarrollada originalmente a finales de los años 1970 pero no se estandarizó oficialmente hasta 1983. Utiliza una topología en bus, con un cable coaxial que conecta todos los nodos entre sí. En cada extremo del cable tiene que llevar un terminador. Cada nodo se conecta al cable con un dispositivo llamado transceptor.

El cable usado es relativamente grueso (10mm) y rígido. Sin embargo es muy resistente a interferencias externas y tiene pocas pérdidas. Se le conoce con el nombre de RG8 o RG11 y tiene una impedancia de 50 ohmios. Se puede usar conjuntamente con el 10Base2.

La señal es sacada del bus mediante conexiones vampiro, entre las cuales debía haber una distancia mínima de 2,5 m. La conexión vampiro se basaba en pinchar el bus con una clavija y hacer contacto con el núcleo del cable del bus, y así poder conectarte a la red. Este tipo de conexión se utilizaba mucho para conectarte a la red y hacer uso de esta sin permiso del propietario. El problema de esta conexión era que al propietario, con cada conexión vampiro que se añadía a la red, ésta perdía ancho de banda y cuando eran demasiadas el propietario se resentía del excesivo abuso de éstas.

10base2:

10BASE2 (también conocido como cheapernet, thin Ethernet, thinnet, y thinwire) es una variante de Ethernet que usa cable coaxial fino (RG-58A/U o similar, a diferencia del más grueso cable RG-8 utilizado en redes 10BASE5), terminado con un conector BNC en cada extremo. Durante muchos años fue el estándar dominante en redes Ethernet de 10 Mbit/segundo, pero debido a la inmensa demanda de redes de alta velocidad, el bajo costo del cable de Categoría 5, y la popularidad de las redes inalámbricas 802.11, tanto 10BASE2 como 10BASE5 han quedado obsoletas.

La tecnología 10BASE2 se introdujo en 1985. La instalación fue más sencilla debido a su menor tamaño y peso, y por su mayor flexibilidad. Todavía existen en redes de este tipo, como 10BASE5, la cual no es recomendable para la instalación de redes hoy en día. Tiene un coste bajo y carece de la necesidad de hubs. Además, las NIC son difíciles de conseguir para este medio.

10BASE2 usa la codificación Manchester también. Los computadores en la LAN se conectaban entre sí con una serie de tendidos de cable coaxial sin interrupciones. Se usaban conectores BNC para unir estos tendidos a un conector en forma de T en la NIC.

10BASE2 tiene un conductor central trenzado. Cada uno de los cinco segmentos máximos de cable coaxial delgado puede tener hasta 185 metros de longitud y cada estación se conecta directamente al conector BNC con forma de "T" del cable coaxial

10baseT:

10BASE-T, es una variedad del protocolo de red Ethernet recogido en la revisión IEEE 802.3i en 1990 que define la conexión mediante cable de par trenzado. Utilizada para cortas distancias debido a su bajo costo. Cada cable de par trenzado consta de 4 parejas de cables. En cada pareja van trenzados entre sí un cable de color y un cable blanco marcado con el mismo color. Los colores que se usan habitualmente son el naranja, el verde, el azul y el marrón. Este cable es capaz de transmitir a 10Mbps.

El estándar habitualmente adoptado para los conectores RJ45 de estos cables es BN-N-BV-A-BA-V-BM-M en los dos extremos. Esto exige que haya un conmutador (hub o switch) entre las máquinas que intervienen en la conexión. Para una conexión directa entre dos máquinas, se debe utilizar un cable cruzado, que en vez de conectar hilo a hilo cruza entre sí las señales RX y TX cambiando los verdes por los naranjas.

Es de notar que en estos cables sólo se utilizan los verdes y los naranjas, con lo que se pueden ver por ahí casos en los que se pasan dos líneas Ethernet por el mismo cable, con dos conectores a cada extremo, o una línea Ethernet y una RDSI. También, algunas personas que utilizan ordenadores portátiles llevan, para su conexión a la red, un cable con una pareja de conectores "directa" y otra cruzada. Esto se haría (por ejemplo) de la siguiente manera:

10baseF:

Ethernet 10BASE-F utiliza fibra óptica como medio y pulsos de luz en vez de señales de corriente eléctrica.

Un sistema Ethernet de fibra óptica es generalmente implementado como un segmento de enlace. Hay dos especificaciones de fibra óptica comúnmente usadas para segmentos de enlace, el enlace entre repetidores de fibra óptica original (fiber optic inter-repeater link, FOIRL) y 10BASE-FL.

La especificación FOIRL original fue introducida a principios de 1980s. Su propósito era proveer un enlace entre dos repetidores que pudieran estar separados por una distancia de hasta 1000m. Con el tiempo, varios vendedores adoptaron FOIRL para enlazar dispositivos de red directamente a puertos de fibra óptica en los repetidores hub. Sin embargo el estándar FOIRL no describe específicamente una conexión entre un repetidor y un DTE, los vendedores han fabricado FOIRL MAUs, que permiten este tipo de conexión.

10BASE-F es una actualización del conjunto de estándares para Ethernet en fibra óptica. Estos estándares permiten conexiones de fibra óptica entre dispositivos de red y repetidores. La especificación de 10BASE-F define tres tipos de segmento que se describen a continuación.

Token Ring:

Token Ring es una arquitectura de red desarrollada por IBM en los años 1970 con topología lógica en anillo y técnica de acceso de paso de testigo. Token Ring se recoge en el estándar IEEE 802.5. En desuso por la popularización de Ethernet; actualmente no es empleada en diseños de redes.

Token Bus:

Token Bus es un protocolo para redes de área local con similitudes a Token Ring, pero en vez de estar destinado a topologías en anillo está diseñado para topologías en bus.

Es un protocolo de acceso al medio en el cual los nodos están conectados a un bus o canal para comunicarse con el resto. En todo momento hay un testigo (token) que los nodos de la red se van pasando, y únicamente el nodo que tiene el testigo tiene permiso para transmitir. El bus principal consiste en un cable coaxial.

Token bus está definido en el estándar IEEE 802.4. Se publicó en 1980 por el comité 802 dentro del cual crearon 3 subcomites para 3 propuestas que impulsaban distintas empresas. El protocolo ARCNET es similar, pero no sigue este estándar. Token Bus se utiliza principalmente en aplicaciones industriales. Fue muy apoyado por GM. Actualmente en desuso por la popularización de Ethernet.

FDDI:

FDDI (Fiber Distributed Data Interface) es un conjunto de estándares ISO y ANSI para la transmisión de datos en redes de computadoras de área extendida o local (LAN) mediante cable de fibra óptica. Se basa en la arquitectura token ring y permite una comunicación tipo Full Duplex. Dado que puede abastecer a miles de usuarios, una LAN FDDI suele ser empleada como backbone para una red de área amplia (WAN).

También existe una implementación de FDDI en cables de hilo de cobre conocida como CDDI. La tecnología de Ethernet a 100 Mbps (100BASE-FX y 100BASE-TX) está basada en FDDI.

Una red FDDI utiliza dos arquitecturas token ring, una de ellas como apoyo en caso de que la principal falle. En cada anillo, el tráfico de datos se produce en dirección opuesta a la del otro.1 Empleando uno solo de esos anillos la velocidad es de 100 Mbps y el alcance de 200 km, con los dos la velocidad sube a 200 Mbps pero el alcance baja a 100 km. La forma de operar de FDDI es muy similar a la de token ring, sin embargo, el mayor tamaño de sus anillos conduce a que su latencia sea superior y más de una trama puede estar circulando por un mismo anillo a la vez.

CDDI:

CDDI (Copper Distributed Data Interface - Interfaz para la Distribución de Datos sobre Cobre) son las especificaciones FDDI (Fiber Distributed Data Interface - Interfaz para la Distribución de Datos sobre Fibra) para permitir el establecimiento de comunicaciones en red de área local a 100 Mbps sobre hilo de cobre. El Instituto Norteamericano de Normalización ( ANSI) está preparando un borrador de la norma para la transmisión de datos a 100 Mbps sobre par trenzado (TP-PDM). La posibilidad de transmitir a 100 Mbps sobre par trenzado, permitirá trasladar el concepto de FDDI desde la red troncal hasta el puesto de trabajo(HiDaN).

Sus ventajas son:

¨ Cable UTP menos costoso que la fibra óptica.

¨ Costes de instalación y terminación menores.

¨ Los transceptores de cobre menos costosos que los de fibra óptica.

¨ Los transceptores de cobre son de menor tamaño, consumen menos y ofrecen una mayor densidad de puertos, con un menor coste por puesto.

HDLC:

HDLC (High-Level Data Link Control, control de enlace síncrono de datos) es un protocolo de comunicaciones de propósito general punto a punto, que opera a nivel de enlace de datos. Se basa en ISO 3309 e ISO 4335. Surge como una evolución del anterior SDLC. Proporciona recuperación de errores en caso de pérdida de paquetes de datos, fallos de secuencia y otros, por lo que ofrece una comunicación confiable entre el transmisor y el receptor.

HDLC define tres tipos de estaciones, tres configuraciones del enlace y tres modos de operación para la transferencia de los datos.

Los tres tipos de estaciones son:

• Estación primaria: se caracteriza porque tiene la responsabilidad de controlar el funcionamiento del enlace. Las tramas generadas por la primaria se denominan órdenes.

• Estación secundaria: funciona bajo el control de la estación primaria. Las tramas generadas por la estación secundaria se denominan respuestas. La primaria establece un enlace lógico independiente para cada una de las secundarias presentes en la línea.

• Estación combinada: es una mezcla entre las características de las primarias y las secundarias. Una estación de este tipo puede generar tanto órdenes como respuestas.

Las tres posibles configuraciones del enlace son:

• Configuración no balanceada: está formada por una estación primaria y una o más secundarias. Permite transmisión full-duplex y semi-duplex.

• Configuración balanceada: consiste en dos estaciones combinadas. Permite igualmente transmisión full-duplex o semi-duplex.

• Configuración simétrica: dos estaciones físicas, cada una con una estación lógica, de forma que se conectan una primaria de una estación física con la secundaria de la otra estación física.

Los tres modos de transferencia de datos son:

• Modo de respuesta normal (NRM, Normal Response Mode): se utiliza en la configuración no balanceada. La estación primaria puede iniciar la transferencia de datos a la secundaria, pero la secundaria solo puede transmitir datos usando respuestas a las órdenes emitidas por la primaria.

• Modo balanceado asíncrono (ABM, Asynchronous Balanced Mode): se utiliza en la configuración balanceada. En este modo cualquier estación combinada podrá iniciar la transmisión sin necesidad de recibir permiso por parte de la otra estación combinada.

• Modo de respuesta asíncrono (ARM, Asynchronous Response Mode): se utiliza en la configuración no balanceada. La estación secundaria puede iniciar la transmisión sin tener permiso explicito por parte de la primaria. La estación primaria sigue teniendo la responsabilidad del funcionamiento de la línea, incluyendo la iniciación, la recuperación de errores, y la desconexión lógica.

El NRM suele usarse en líneas con múltiples conexiones y en enlaces punto a punto, mientras que el ABM es el más utilizado de los tres modos; debido a que en ABM no se necesitan hacer sondeos, la utilización de los enlaces punto a punto con full-duplex es más eficiente con este modo. ARM solo se usa en casos muy particulares

Frame Relay:

Frame Relay o (Frame-mode Bearer Service) es una técnica de comunicación mediante retransmisión de tramas para redes de circuito virtual, introducida por la ITU-T a partir de la recomendación I.122 de 1988. Consiste en una forma simplificada de tecnología de conmutación de paquetes que transmite una variedad de tamaños de tramas o marcos (“frames”) para datos, perfecto para la transmisión de grandes cantidades de datos.

La técnica Frame Relay se utiliza para un servicio de transmisión de voz y datos a alta velocidad que permite la interconexión de redes de área local separadas geográficamente a un coste menor.

ATM:

El Modo de Transferencia Asíncrona o Asynchronous Transfer Mode (ATM) es una tecnología de telecomunicación desarrollada para hacer frente a la gran demanda de capacidad de transmisión para servicios y aplicaciones.

jueves, 19 de agosto de 2010

Imagen ISO es un archivo donde se almacena una copia o imagen exacta de un sistema de ficheros, normalmente un disco óptico. Se rige por el estándar ISO 9660 que le da nombre. Algunos de los usos más comunes incluyen la distribución de sistemas operativos, tales como sistemas Linux, BSD o Live CDs.

Generalidades

Una Imagen ISO es un archivo donde se almacena una copia o imagen exacta de un sistema de ficheros, normalmente un disco compacto, un disco óptico, como un CD, un DVD..., pero también soportes USB. Una imagen Iso es la elección más común que se adopta en memorias extraibles. Como usa el protocolo ISO 9660 o el protocolo UDF que es compatible con el ISO 9660, es útil a la hora de distribuir por Internet, archivos que necesitan evitar en la transferencia la pérdida de cualquier información o la modificación de la estructura original, necesaria muchas veces para el correcto funcionamiento del programa. Aunque la ISO 9660 lo especifica como formato de sólo lectura es posible modificarlos con algunos programas.

Programas especificos de freeware para gestionar y crear archivos ISO son: ISO Maker, K3b, InfraRecorder.

Entre otros programas comerciales destacan: CDBurnerXP, Easy CD Creator, ImgBurn, Nero Burning ROM, Roxio Creator.

Como es típico en imagenes de disco, los ficheros de datos que estan contenidos en la imagen ISO, también contienen todos los metadatos del sistema de ficheros, incluyendo el código de arranque, estructuras y atributos. Toda esta información está contenida en un único fichero. Estas propiedades lo convierten en una alternativa más atrayente frente a otros medios, para la distribuición de software que requiere esta información adicional, pues es fácil de obtener a través de Internet.

En vez de leer directamente del lector de disco óptico los ordenadores, dispositivos electrónicos y emuladores de consolas, tales como el ePSXe, y muchos otros aparatos que leen CD/DVD son capaces de correr ficheros ISO/BIN, y otros formatos similares. Se obtiene un rendimento muy superior de lectura con el fichero ISO, pues no hay tiempos de espera para que el CD/DVD/UMD/BD recorra la superficie del disco ni necesita esperar a que se alcance la velocidad de rotación y frenada del disco, ni necesita lógicamente, esperar a la introducción o expulsión del disco óptico ni la velocidad de Entrada/Salida en el disco duro, siendo muchas veces superior a los lectores de discos ópticos.

La mayoría de los programas de grabación de CD/DVD consigue reconocer y usar las imágenes de CD, posibilitando la copia de datos de media existentes o creando nuevas unidades a partir de ficheros existentes de archivos de software libre u otros. Por ahora son raras las imágenes ISO de BD (Blu-ray Disc) y solamente unos pocos programas soportan las imágenes ISO de BD. La mayoría de los sistemas operativos, incluyendo Mac OS, Mac OS X, BSD, Linux, y Windows con Microsoft Virtual CD-ROM panel, permiten que esas imágenes sean montadas como si fuesen discos físicos, convirtiendo el formato de imagen Iso en herramienta útil como formato de almacenamiento universal.

Las imágenes ISO suelen ser grabadas en un disco óptico, CD o DVD, completamente en blanco; también pueden ser emuladas por una unidad virtual, para esto hay que usar un programa como DAEMON Tools que cree la unidad virtual donde se va a montar la imagen; o son usadas desde un soporte USB si se copian adecuadamente o desde una tarjeta de memoria extraible que es lo más habitual, por ejemplo, en los archivos ejecutados en teléfonos móviles y videoconsolas.

[editar] Formatos de imágenes ISO

Hay muchos formatos de imágenes ISO diferentes. Una imagen de disco óptico por ejemplo, es un tipo de Imagen ISO de un disco óptico como son: CD, DVD, UMD, BD, etc . Una imagen de disco que contiene toda la información de un disco óptico y que comprende tanto la información real que necesitamos, como los datos sobre la estructura que esta información sigue en el dispositivo.

Los formatos de imágenes ISO más comunes son:

* La extensión .ISO (como archivo.iso): es un solo archivo de todos los datos. Es el más habitual.

* La extensión .CUE/.BIN (como archivo.bin y archivo.cue): desarrollado por la empresa CDRWIN, codifica entre 2.048 o 2.324 bytes por sector. El archivo .BIN guarda todos los datos, mientras que el .CUE describe los datos almacenados. A este último también se le conoce como cue sheet.

como conectar dos computadoras

Normalmente se usa un cable cruzado o crossover para conectar dos computadoras, osea, crear una RED entre ellas para compartir archivos, juegos, etc. Algunas tarjetas de RED permiten esta conexión usando un cable estandar o Patch. Este tipo de cable normalmente se usa para conectar una computadora a un modem DSL/Cable o a un ruteador, HUB o switch.

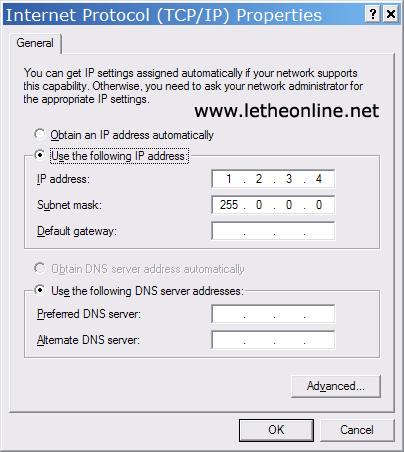

El primer paso es llegar a las propiedades del adaptador en Panel de Control>Conexiones de RED. En otros sistemas operativos puede ser diferente, pero el ultimo destino es la ventana cual contiene las propiedades del protocolo TCP/IP. En las propiedades de la conexión, haces doble click sobre TCP/IP o eliges TCP/IP y haces click en Propiedades/Properties.

Debajo vemos la configuración del protocolo TCP/IP de las tarjetas de red para ambas computadoras.

Computadora 1

Computadora 2

Se pueden elegir diferentes IP pero yo siempre los dejo simple. Despues de asignar la dirección IP (IP address y mascara de subred (subnet mask) haz click en OK para aplicar los cambios.

Las computadoras se pueden ver solo usando sus IPs y no sus nombres. Por ejemplo, si Computadora 1 (1.2.3.4) desea ver los archivos compartidos en Computadora 2 (1.2.3.5), en una ventana del Explorador, digitamos: \\1.2.3.5 y presionas Enter.

Despues de presionar Enter en el teclado, podemos ver los archivos compartidos en Computadora 2.

conectores rj45 norma a y norma b 568

Conectores RJ45

Para que todos los cables funcionen en cualquier red, se sigue un estándar a la hora de hacer las conexiones. Los dos extremos del cable (UTP CATEGORIA 4 Ó 5) llevarán un conector RJ45 con los colores en el orden indicado en la figura.

Para usar con un HUB o SWITCH hay dos normas, la más usada es la B, en los dos casos los dos lados del cable son iguales:

Norma A

- Blanco Verde

- Verde

- Blanco Naranja

- Azul

- Blanco Azul

- Naranja

- Blanco Marrón

- Marrón

Norma B

- Blanco Naranja

- Naranja

- Blanco Verde

- Azul

- Blanco Azul

- Verde

- Blanco Marrón

- Marrón

martes, 10 de agosto de 2010

CHKDSK de Windows

CHKDSK se puede ejecutar desde el shell de Windows, el Windows símbolo del sistemao de Windows Consola de recuperación. Una opción para CHKDSK es el uso de la línea de comandos/ R parámetro, que permite que el programa para reparar los daños que encuentre en el disco duro. La realización de un CHKDSK puede tardar algún tiempo, especialmente si se utiliza el / R parámetro, y los resultados no suelen ser visibles, por varias razones.Los resultados de un CHKDSK a cabo al reiniciar usando Windows 2000 o posterior sistemas operativos se escriben en el registro de aplicación, con una "Fuente" nombre de winInit o Winlogon y se puede ver con el Visor de sucesos. La versión estándar de CHKDSK admite los parámetros siguientes:

Nombre de archivo: FAT solamente. Especifica el archivo o conjunto de archivos para verificar si hay fragmentación. Caracteres comodín (* y?) Están permitidos.

Camino: FAT solamente. Especifica la ubicación de un archivo o conjunto de archivos dentro de la estructura de carpetas del volumen.

Tamaño: NTFS solamente. Cambia el tamaño de archivo de registro al número especificado de kilobytes. Se debe utilizar con el modificador / l.

Volumen: FAT y NTFS (soporte NTFS es apoyado extraoficialmente pero funciona normalmente). Especifica la letra de unidad (seguida por dos puntos), punto de montaje o el nombre de volumen.

/ C: NTFS solamente. Omite la comprobación de ciclos dentro de la estructura de carpetas.

/ F: Corrige los errores en el volumen. El volumen debe ser bloqueado. Si CHKDSK no puede fijar el volumen, que ofrece a comprobarlo la próxima vez que se inicia el equipo.

/ I: NTFS solamente. Realiza una comprobación menos exhaustiva de entradas de índice.

/ L [: tamaño]

NTFS solamente. Muestra el tamaño actual del archivo de registro. Si el tamaño se especifica, cambia el archivo de registro para que el tamaño (en kilobytes).

/ P: Los controles de disco incluso si no está marcado como "sucio" (sólo disponible en la Consola de recuperación).

/ R: Localiza los sectores defectuosos y recupera la información legible (implica / f / p). Si CHKDSK no puede fijar el volumen, que ofrece a comprobarlo la próxima vez que se inicia el equipo.

/ V: El FAT: Muestra la ruta completa y el nombre de cada archivo en el volumen. Para NTFS: muestra mensajes de limpieza, en su caso.

/ X: NTFS solamente. Fuerza al volumen a desmontarse primero, si es necesario. Todos los identificadores abiertos al volumen son entonces válidos (implica / F).

/ B: NTFS, ya que Vista. Borra la lista de los clusters defectuosos en el volumen y vuelve a explorar todas las agrupaciones de los errores (implica / r).

/?:Muestra la lista de los interruptores de CHKDSK.

Cuando CHKDSK que va desde la consola de recuperación de las opciones son diferentes. El p / no es de sólo lectura como en la versión estándar, pero corrige errores

/ P: Corrige los errores en el volumen. Igual que la opción / f CHKDSK en estándar.

/ R: localiza los sectores defectuosos y recupera la información legible (implica / f / p). Toma mucho más tiempo en ejecutarse que / p por sí mismo.

Netstat

En Windows y MS-DOS

NETSTAT [-a] [-e] [-n] [-s] [-p protocolo] [-r] [intervalo]

-a Visualiza todas las conexiones y puertos TCP y UDP, incluyendo las que están "en escucha" (listening).

-b En los sistemas recientes, visualiza el binario (ejecutable) del programa que ha creado la conexión.

-e Estadísticas Ethernet de las visualizaciones, como el número de paquetes enviados y recibidos. Se puede combinar con la opción -s.

-n Se muestran los puertos con su identificación en forma numérica y no de texto.

-o En sistemas Windows XP y 2003 Server, muestra los identificadores de proceso (PID) para cada conexión. Se puede verificar los identificadores de proceso en el Administrador de Tareas de Windows (al agregarlo a las columnas de la pestaña procesos)

-p Muestra las conexiones para el protocolo especificado; el protocolo puede ser TCP o UDP. Si se utiliza con la opción de -s para visualizar la estadística por protocolo, proto puede ser TCP, UDP o IP.

-r Visualiza la tabla de enrutamiento o encaminamiento. Equivale al comando route print.

-s Estadística por protocolo de las visualizaciones. Por el valor por defecto, la estadística se muestra para TCP, UDP e IP; la opción -p se puede utilizar para especificar un subconjunto del valor por defecto.

-v En sistemas Windows XP y 2003 Server, y usado en conjunto con -b, muestra la secuencia de componentes usados en la creación de la conexión por cada uno de los ejecutables.

Intervalo: Vuelve a mostrar la información cada intervalo (en segundos). Si se presiona CTRL+C se detiene la visualización. si se omite este parámetro, netstat muestra la información solo una vez.

Tipea Help y aparecerán los caracteres y su función.

En sistemas basados en Unix

netstat [-veenNcCF] [] -r

netstat {-V|--version|-h|--help}

netstat [-vnNcaeol] [ ...]

netstat { [-veenNac] -i | [-cnNe] -M | -s }

-r, --route Muestra la tabla de enrutamiento.

-i, --interfaces Muestra la tabla de interfaces

-g, --groups Muestra los miembros del grupo de multidifusión

-s, --statistics Muestra estadísticas de red (como SNMP)

-M, --masquerade Muestra conexiones enmascaradas

-v, --verbose Muestra más información en la salida

-n, --numeric No resuelve nombres en general

--numeric-hosts No resuelve el nombre de los hosts

--numeric-ports No resuelve el nombre de los puertos

--numeric-users No resuelve los nombres de usuarios

-N, --symbolic Muestra los nombres del hardware de red

-e, --extend Muestra otra/mas información.

-p, --programs Muestra PID o nombre del programa por cada socket

-c, --continuous Muestra continuamente las estadísticas de red (hasta que se interrumpa el programa)

-l, --listening Muestra los server sockets que están es modo escucha

-a, --all, --listening Muestra todos los sockets (por defecto únicamente los que están en modo conectado)

-o, --timers Muestra los timers

-F, --fib Muestra el Forwarding Information Base (por defecto)

-C, --cache Mostrar el cache de enrutamiento en ves del FIB

={-t|--tcp} {-u|--udp} {-w|--raw} {-x|--unix} --ax25 --ipx --netrom

=Uso '-6|-4' or '-A ' o '--'; defecto: inet

Lista de las posibles familias de direcciones (que soportan enrutamiento):

inet (DARPA Internet) inet6 (IPv6) ax25 (AMPR AX.25) netrom (AMPR NET/ROM) ipx (Novell IPX) ddp (Appletalk DDP) x25 (CCITT X.25)

Ejemplo de salida del comando netstat en GNU/Linux:

herlitzcorp@admin# netstat -nt

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 127.0.0.1:34105 127.0.0.1:389 ESTABLISHED

tcp 0 0 127.0.0.1:389 127.0.0.1:54529 ESTABLISHED

tcp 0 0 127.0.0.1:389 127.0.0.1:56327 ESTABLISHED

tcp 0 0 172.16.4.5:110 172.25.47.30:1680 TIME_WAIT

tcp 0 0 172.16.4.5:110 172.25.131.212:2313 TIME_WAIT

tcp 0 0 127.0.0.1:60000 127.0.0.1:56547 ESTABLISHED

tcp 0 0 172.16.4.5:110 172.25.189.26:1803 TIME_WAIT

tcp 0 0 127.0.0.1:389 127.0.0.1:54029 ESTABLISHED

tcp 0 0 172.16.4.5:25 172.25.141.100:1375 TIME_WAIT

Estado de las conexiones

El indicador en la columna estado muestra el estado de la conexión para el protocolo TCP; para protocolos no orientados a la conexión, como UDP, este campo figurará en blanco. Los estados posibles son los siguientes:

ESTABLISHED El socket tiene una conexión establecida

SYN_SENT El socket está intentando iniciar una conexión

SYN_RECV Una petición de conexión fue recibida por la red

FIN_WAIT1 El socket está cerrado, y la conexión esta finalizándose

FIN_WAIT2 La conexión está cerrada, y el socket está esperando que finalice la conexión remota

TIME_WAIT El socket está esperando después de cerrarse que concluyan los paquetes que siguen en la red

CLOSED El socket no está siendo usado

CLOSE_WAIT La conexión remota ha finalizado, y se espera que se cierre el socket

LAST_ACK La conexión remota ha finalizado, y se espera que se cierre el socket. Esperando el acknowledgement.

LISTEN El socket está esperando posibles conexiones entrantes

CLOSING Ambos sockets han finalizado pero aún no fueron enviados todos los datos

UNKNOWN El estado del socket no se conoce

Publicado por yeison garcia en 08:23 0 comentarios

comando ipconfig

es una aplicación de consola que muestra los valores de configuración de red

El comando IPConfig nos muestra la información relativa a los parámetros de nuestra configuración IP actual.

Este comando tiene una serie de modificadores para ejecutar una serie de acciones concretas. Estos modificadores son:

/all

Muestra toda la información de configuración.

/allcompartments

Muestra información para todos los compartimientos.

/release

Libera la dirección IP para el adaptador específicado (IPv4 e IPv6).

/renew

Renueva la dirección IPv4 para el adaptador específicado.

/renew6

Renueva la dirección IPv6 para el adaptador específicado.

/flushdns

Purga la caché de resolución de DNS.

/registerdns

Actualiza todas las concesiones DHCP y vuelve a registrar los nombres DNS.

/displaydns

Muestra el contenido de la caché de resolución DNS.

/showclassid

Muestra todas los id. de clase DHCP permitidas para este adaptador.

/setclassid

Modifica el id. de clase DHCP.

lunes, 2 de agosto de 2010

principios de amplificacion de sonido

proceso por el que se propaga energía de un lugar a otro sin transferencia de materia, mediante ondas mecánicas o electromagnéticas. En cualquier punto de la trayectoria de propagación se produce un desplazamiento periódico, u oscilación, alrededor de una posición de equilibrio. Puede ser una oscilación de moléculas de aire, como en el caso del sonido que viaja por la atmósfera, de moléculas de agua (como en las olas que se forman en la superficie del mar) o de porciones de una cuerda o un resorte. En todos estos casos, las partículas oscilan en torno a su posición de equilibrio y sólo la energía avanza de forma continua. Estas ondas se denominan mecánicas porque la energía se transmite a través de un medio material, sin ningún movimiento global del propio medio. Las únicas ondas que no requieren un medio material para su propagación son las ondas electromagnéticas; en ese caso las oscilaciones corresponden a variaciones en la intensidad de campos magnéticos y eléctricos.

Las ondas son una perturbación periódica del medio en que se mueven. En las ondas longitudinales, el medio se desplaza en la dirección de propagación. Por ejemplo, el aire se comprime y expande (figura 1) en la misma dirección en que avanza el sonido. En las ondas transversales, el medio se desplaza en ángulo recto a la dirección de propagación. Por ejemplo, las ondas en un estanque (figura 2) avanzan horizontalmente, pero el agua se desplaza verticalmente. Los terremotos generan ondas de los dos tipos, que avanzan a distintas velocidades y con distintas trayectorias. Estas diferencias permiten determinar el epicentro del sismo. Las partículas atómicas y la luz pueden describirse mediante ondas de probabilidad, que en ciertos aspectos se comportan como las ondas de un estanque.

Polarización:

La polarización electromagnética es un fenómeno que puede producirse en las ondas electromagnéticas, como la luz, por el cual el campo eléctrico oscila sólo en un plano determinado, denominado plano de polarización. Este plano puede definirse por dos vectores, uno de ellos paralelo a la dirección de propagación de la onda y otro perpendicular a esa misma dirección el cual indica la dirección del campo eléctrico.

En una onda electromagnética NO polarizada, al igual que en cualquier otro tipo de onda transversal sin polarizar, el campo eléctrico oscila en todas las direcciones normales a la dirección de propagación de la onda. Las ondas longitudinales, como las ondas sonoras, no pueden ser polarizadas porque su oscilación se produce en la misma dirección que su propagación.

Frecuencia y Longitud de Onda

La frecuencia (f) de una onda es el número de oscilaciones por segundo. La longitud de onda (l) es la distancia entre dos puntos de la onda en un mismo estado de oscilación.

La frecuencia se mide en hercios (Hz). Son multiplos del Hz, el kilohercio (Khz), el megahercio (Mhz) y el gigahercio (Ghz). Ejemplo: 27 mhz es igual a 27,000 khz y esto es igual a 27 millones de hz.

La longitud de onda (l) y la frecuencia (f) están relacionadas mediante la fórmula:

C= l * f donde "C" es la velocidad de la luz. Al despejar la longitud de la onda nos queda:

l= C

f

Por medio de esta formula podemos establecer el ancho de banda para fabricar una antena.

Los equipos de radiocomunicación en la banda CB (banda ciudadana) emiten una frecuencia de aproximadamente 27 MHZ. Por consiguiente, la longitud de onda de las ondas emitidas es de aproximadamente:

l= C = 300 000 000 @ 11 mts.

f 27 000 000

Espectro Electromagnético

El Espectro Electromagnético es un conjunto de ondas que van desde las ondas con mayor longitud como las ondas de radio, hasta los que tienen menor longitud como los rayos Gamma, pasando por las ondas de radio, las microondas, los infrarrojos, la luz visible, la luz ultravioleta y los rayos X

Es importante anotar que las ondas con mayor longitud de onda tienen menor frecuencia y viceversa.

Las características propias de cada tipo de onda no solo es su longitud de onda, sino también su frecuencia y energía.

Ondas de Radio

Las ondas de radio son un tipo de radiación electromagnética . Una onda de radio tiene una longitud de onda mayor que la luz visible . Las ondas de radio se usan extensamente en las comunicaciones.

Las ondas de radio tienen longitudes que van de tan sólo unos cuantos milímetros (décimas de pulgadas), y pueden llegar a ser tan extensas que alcanzan cientos de kilómetros (cientos de millas). En comparación, la luz visible tiene longitudes de onda en el rango de 400 a 700 nanómetros, aproximadamente 5 000 menos que la longitud de onda de las ondas de radio. Las ondas de radio oscilan en frecuencias entre unos cuantos kilohertz (kHz o miles de hertz) y unos cuantos terahertz (THz or 1012 hertz). La radiación "infrarroja lejana" , sigue las ondas de radio en el espectro electromagnético, los IR lejanos tienen un poco más de energía y menor longitud de onda que las de radio.

Las microondas, que usamos para cocinar y en las comunicaciones, son longitudes de onda de radio cortas, desde unos cuantos milímetros a cientos de milímetros (décimas a decenas de pulgadas).

Varias frecuencias de ondas de radio se usan para la televisión y emisiones de radio FM y AM, comunicaciones militares, teléfonos celulares, radioaficionados, redes inalámbricas de computadoras, y otras numerosas aplicaciones de comunicaciones.

La mayoría de las ondas de radio pasan libremente a través de la atmósfera de la Tierra. Sin embargo, algunas frecuencias pueden ser reflejadas o absorbidas por las partículas cargadas de la ionosfera.

Amplificador de Audio

un amplificador es todo dispositivo que, mediante la utilización de energía, magnifica la amplitud de un fenómeno. Aunque el término se aplica principalmente al ámbito de los amplificadores electrónicos, también existen otros tipos de amplificadores, como los mecánicos, neumáticos, e hidráulicos, como los gatos mecánicos y los boosters usados en los frenos de potencia de los automóviles. Amplificar es agrandar la intensidad de algo, por lo general sonido. También podría ser luz o magnetismo, etc. En términos generales, "amplificador", es un aparato al que se le conecta un dispositivo de sonido y aumenta la magnitud del volumen. Se usan de manera obligada en las guitarras eléctricas, pues esas no tienen caja de resonancia, la señal se obtiene porque las cuerdas, siempre metálicas y ferrosas, vibran sobre una cápsula electromagnética, y esa señal no es audible, pero amplificada por un amplificador suena con el sonido característico de las guitarras eléctricas. En una interfaz se le puede agregar distintos efectos, como tremolo, distorsiones o reverb entre otros. Las radios y los televisores tienen un amplificador incorporado, que se maneja con la perilla o telecomando del volumen y permite que varie la intensidad sonora.

Recta Estática de Carga

En la figura 1.8.b se muestra la representación gráfica del punto de trabajo Q del transistor, especificado a través de tres parámetros: ICQ, IBQ y la VCEQ.

Este punto se encuentra localizado dentro de una recta denominada recta de carga estática: si Q se encuentra en el límite superior de la recta el transistor estará saturado, en el límite inferior en corte y en los puntos intermedios en la región lineal.

Esta recta se obtiene a través de la ecuación del circuito que relaciona la IC con la VCE que, representada en las curvas características del transistor de la figura 1.8.b, corresponde a una recta.

La tercera ecuación de (1.17) define la recta de carga obtenida al aplicar KVL al circuito de polarización, de forma que

Para dibujar esta recta de una manera sencilla en el plano (VCE, IC) del transistor se selecciona dos puntos: a) VCE=0, entonces IC=VCC/RC; b) IC=0, entonces VCE=VCC. Estos puntos se pueden identificar en la figura1.8.b y representan los cortes de la recta de carga estática con los ejes de coordenadas.

Una de las primeras decisiones relacionadas con la polarización de un transistor es seleccionar la situación del punto Q. La selección más práctica es situarle en la mitad de la recta de carga estática para que la corriente de colector sea la mitad de su valor máximo, condición conocida como excursión máxima simétrica.

Evidentemente esta es una condición de diseño que asegurará el máximo margen del punto Q a incrementos de cualquier signo de la intensidad de colector. Sin embargo, hay muchas otras condiciones de operación del transistor que exige un desplazamiento de Q en uno u otro sentido. En estos casos la situación del punto Q estará definida por las diferentes restricciones.

Recta Dinámica de Carga

Para trazar la Recta Dinámica de Carga se tiene en cuenta el punto de reposo del transistor ya que sin señal se ubicará sobre dicho punto. La técnica consiste en trazar una recta que pase por el punto Q con pendiente 1/Rd, siendo Rd el paralelo entre Rc y

Rc . RL

Rd = ————Rc + RL

Acoplamientos Interetapas

Para conectar el transductor de entrada al amplificador, o la carga uotra etapa es necesario un mediode acoplamiento que permita adaptar impedancias para que exista máxima transferencia de energía. Los acoplamientos interetapas más utilizados son:

a) Acoplamiento RC

b) Acoplamiento a transformador

c) Acoplamiento directo

Propagacion, de Ondas Vibraciones

En general, las vibraciones u ondas del sonido se propagan de forma transversal o longitudinal. En

ambos casos, la energía y el ritmo del movimiento ondulatorio sólo se propagan a través del medio en cuestión; es decir, ninguna parte de éste se desplaza físicamente en la

dirección de propagación para permitir el viaje de la onda. Por ejemplo, si atamos una cuerda a un punto fijo (un poste), la estiramos sin aplicar demasiada fuerza y la sacudimos, una onda se desplazará del extremo que estamos sujetando hasta su otro extremo; al llegar al punto fijo, la onda se reflejará y viajará de regreso hasta nuestra mano. Este tipo de movimiento ondulatorio se denomina “onda transversal”. Del mismo modo, si tiramos una piedra a un estanque, una serie de ondas transversales se propagará desde el punto de impacto. Entonces, cualquier objeto que flote cerca de este punto se moverá hacia arriba y hacia abajo, de acuerdo con la dirección y fuerza del movimiento ondulatorio; pero apenas mostrará movimiento longitudinal, o sea un desplazamiento

La Onda de Sonido

Una onda de sonido es una onda longitudinal. A medida que la energía del movimiento ondulatorio se propaga alejándose del centro de la perturbación, las moléculas de

aire individuales que transportan al sonido se mueven hacia delante y hacia atrás, de forma paralela a la dirección de dicho movimiento.

Si un cuerpo se desplaza ligeramente hacia adelante, momentáneamente

el aire frente a él se comprime, pero de forma instantánea trata de recuperar su densidad normal; por lo que la compresión comienza a viajar en la misma dirección del movimiento inicial, pero con la distancia se va diluyendo poco a poco. Exactamente esto sucede

cuando el mismo cuerpo retrocede a su sitio original, pero ahora generando una pequeña porción de baja densidad, que viaja con las mismas características de la anterior.

Combinando ambos efectos, cuando un objeto está vibrando rápidamente,

frente a él se genera una serie de zonas donde la densidad del aire varía dependiendo del

grado de desplazamiento original del cuerpo, formando una serie de ondas que se van alejando del punto de origen. Estas sucesivas zonas de aire comprimido y enrarecido

son captadas por el tímpano, el cual reproduce en escala pequeña los desplazamientos originales del cuerpo vibrante, y transmite al oído interno

esta información, donde el cerebro lo interpreta como sonido. Quiere decir que una onda de sonido es una serie de compresiones y rarefacciones sucesivas del aire. Cada molécula transmite la energía a la molécula que le sigue; una vez que

la onda de sonido termina de pasar, las moléculas permanecen más o menos en la misma posición.

Tono

El tono es la propiedad de los sonidos que los caracteriza como más agudos o más graves, en función de su frecuencia.